Indirizzi casuali Wi-Fi, privacy ed effetti collaterali… ma chiamiamoli pure grattacapi (per network admins)

Storia

Da qualche tempo i dispositivi Wi-Fi per cercare di limitare l’identificazione del dispositivo e il suo tracking sulla rete, con il conseguente collegamento

device<->utente, stanno implementando un meccanismo di randomizzazione del mac address.

Il mac address è l’indirizzo fisico dell’interfaccia di rete di un dispositivo, viene scritto dalla fabbrica (burned-in) ed è univoco al mondo. E’ scritto in formato esadecimale , formato da 12 numeri e lettere (HEX), ed è composto da una prima parte chiamata OUI (Organization Unique Identifier) e una parte NIC (Network Interface Controller).

L’OUI identifica il produttore e NIC identifica l’interfaccia di rete.

Esempio: 00:0a:95:9d:68:16

00:0a:95 è l'OUI e di fatto identifica la Apple

9d:68:16 è la parte NIC variabile e identifica insieme all'oui il dispositivo

Questo qui sopra è un mac address universale, ovvero al mondo ne può esistere solo uno. Ovviamente ci sono modi per settarsene uno duplicato o diverso …

Esistono poi i mac address amministrati localmente che di fatto sono quelli modificati manualmente o di libero utilizzo o appunto quelli random generati ultimamente dai dispositivi; questo perchè quelli random non garantiscono l’univocità al 100%… esiste 1 possibilità su 1,9e22 di generarne uno uguale ad uno già generato da un altro dispositivo.

La lista di tutti gli OUI assegnati (da IEEE) è disponibile qui http://standards-oui.ieee.org/oui.txt

Storia TL;DR

I dispositivi moderni stanno generando mac address random per questioni di privacy.

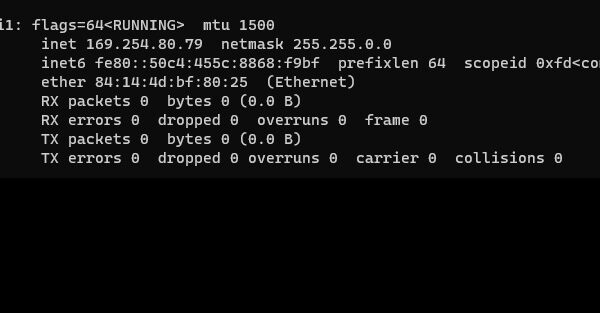

Qualche informazione sui MAC address random

- sono facilmente riconoscibili , se la seconda cifra è 2, 6, A o E, il mac address è generato randomicamente dal dispositivo

- un mac address random non è di nessuno (OUI non assegnato)

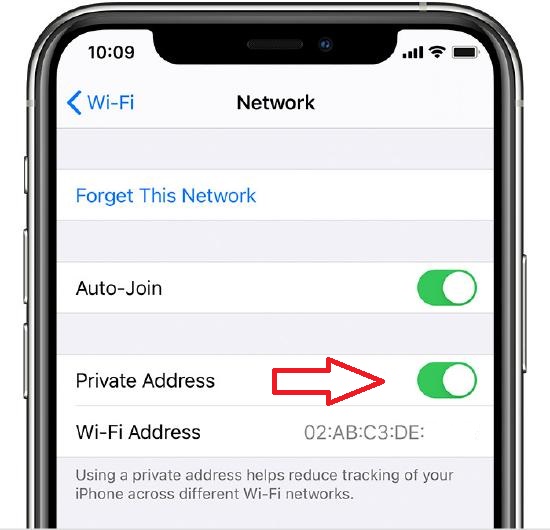

- spesso viene chiamato Private Address o Private MAC

- per ora nessuno rigenera l’indirizzo su base temporale in automatico ma solo su reti Wi-Fi diverse (è possibile impostare il cambio giornaliero a mano)

- nel futuro ci sarà rotazione dell’indirizzo su base temporale automatica, al cambio di AP nella stessa rete e cosi via.

Sistemi operativi e comportamento

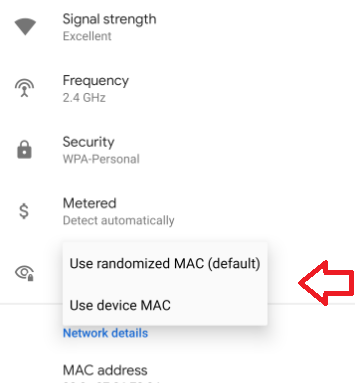

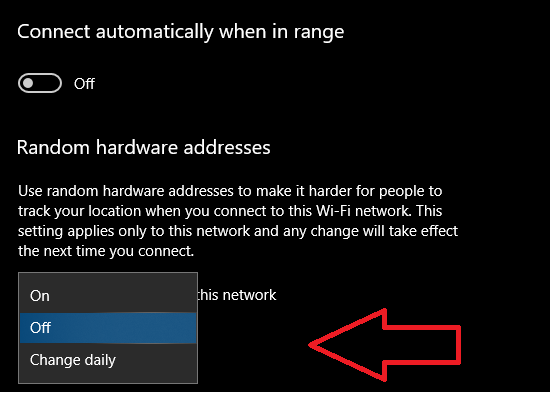

Attualmente sappiamo che Windows 10, Android 10/11, MacOS BigSur, iOS 14 hanno questa abilità di randomizzare i mac address… ma non tutti allo stesso modo.

In particolare quello più aggressivo è iOS14 che lo abilita di default per tutte le reti, anche quelle già connesse.

OS

|

Attivo di Default |

Attivo di Default vecchie reti |

Cambio giornaliero |

| Windows 10 | Si | No | Opzionale |

| Android 10/11+ | Si | No | Opzionale |

| iOS 14+ | Si | Si | No |

| macOS (BigSur+) | No | No | No |

Ecco qualche screenshot delle impostazioni:

Android

Windows10

iOS14

Effetti collaterali

Sicuramente le reti più grandi potranno avere alcuni problemi da questo cambio, per esempio:

- falsi positivi su IP duplicati, c’è un momento in cui il dispositivo cambia mac address (per esempio dopo l’aggiornamento) e di fatto cerca di mantenere l’IP precedentemente usato

- aumento del consumo di indirizzi dinamici nel DHCP, in particolare quando è attivo il cambio di mac address basato su tempo o BSSID

- difficoltà nell’identificazione di un dispositivo e relativo troubleshooting .

- difficoltà nell’identificazione e applicazione di policy per devices (es. autenticazione mac o blocco mac address)

- DHCP reservation non più funzionanti

- portali di autenticazione (onboarding , BYOD…)

- statistiche utilizzo falsate e/o inutilizzabili

- analisi forensi difficili in caso di security incident

Tutti i grandi produttori di apparati Wi-Fi stanno lavorando per non far diventare un problema questa cosa (Meraki, Cisco, Ubiquiti, Extreme Networks ecc. ecc.) pubblicando guide e spiegazioni. Alcuni aggiornamenti software permetto di identificare meglio questi dispositivi e nel caso bloccarli.

Voi che ne pensate?

Qualche link per approfondire

Android:

https://source.android.com/devices/tech/connect/wifi-mac-randomization

Apple:

https://support.apple.com/en-us/HT211227

IETF:

https://tools.ietf.org/html/draft-lee-randomized-macaddr-ps-01

IP (articolo interno):

Ci sono molti modi … per scrivere un IP